12.05.2017

О заражениях сообщили сразу несколько крупных организаций, в том числе несколько британских клиник, которым пришлось приостановить работу. По сторонним данным, WannaCry заразил уже более сотни тысяч компьютеров. Собственно, именно поэтому к нему и приковано столько внимания.

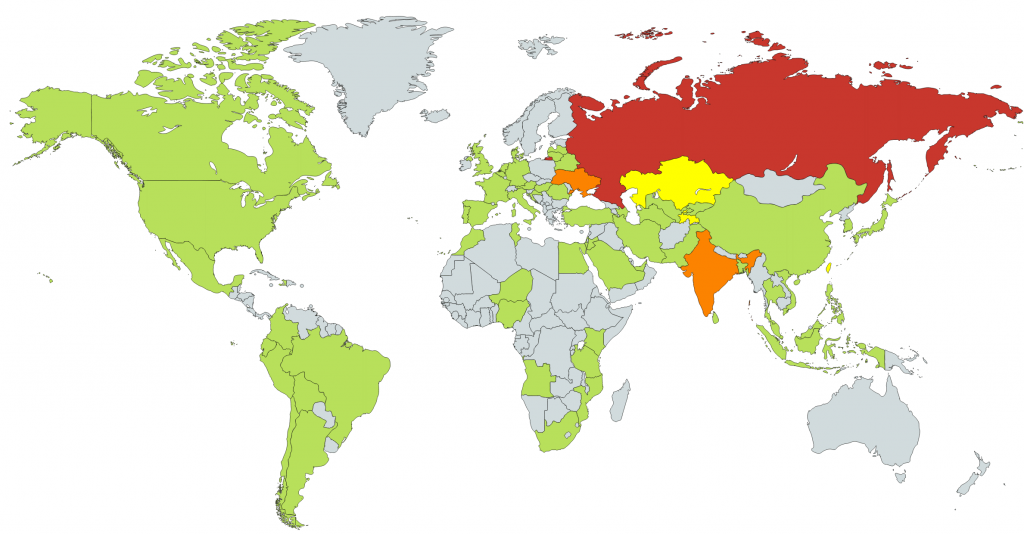

Больше всего атак пришлось на Россию, но также от WannaCry серьезно пострадали Украина, Индия, Тайвань, всего же мы обнаружили WannaCry в 74 странах. И это за один только первый день атаки.

В целом WannaCry — это эксплойт, с помощью которого происходит заражение и распространение, плюс шифровальщик, который скачивается на компьютер после того, как заражение произошло.

В этом и состоит важное отличие WannaCry от большинства прочих шифровальщиков. Для того, чтобы заразить свой компьютер, обычным шифровальщиком, пользователь должен совершить некую ошибку — кликнуть на подозрительную ссылку, разрешить исполнять макрос в Word, скачать сомнительное вложение из письма. Заразиться WannaCry можно, вообще ничего не делая.

Создатели WannaCry использовали эксплойт для Windows, известный под названием EternalBlue. Он эксплуатирует уязвимость, которую Microsoft закрыла в обновлении безопасности MS17-010 от 14 марта этого года. С помощью этого эксплойта злоумышленники могли получать удаленный доступ к компьютеру и устанавливать на него собственно шифровальщик.

Если у вас установлено обновление и уязвимость закрыта, то удаленно взломать компьютер не получится. Однако исследователи "Лаборатории Касперского" из GReAT отдельно обращают внимание на то, что закрытие уязвимости никак не мешает работать собственно шифровальщику, так что, если вы каким-либо образом запустите его, патч вас не спасет.

После успешного взлома компьютера WannaCry пытается распространяться по локальной сети на другие компьютеры, как червь. Он сканирует другие компьютеры на предмет наличия той самой уязвимости, которую можно эксплуатировать с помощью EternalBlue, и если находит, то атакует и шифрует и их тоже.

Попав на один компьютер, WannaCry может заразить всю локальную сеть и зашифровать все компьютеры, в ней присутствующие. Именно поэтому серьезнее всего от WannaCry досталось крупным компаниям — чем больше компьютеров в сети, тем больше ущерб.

WannaCry шифрует файлы на компьютере и требует выкуп за их расшифровку. Больше всего он похож на троянца CryptXXX.

Он шифрует файлы различных типов (полный список): офисные документы, фотографии, фильмы, архивы и другие форматы файлов, в которых может содержаться потенциально важная для пользователя информация. Зашифрованные файлы получают расширение .WCRY (отсюда и название шифровальщика) и становятся полностью нечитаемыми.

После этого он меняет обои рабочего стола, выводя туда уведомление о заражении и список действий, которые якобы надо произвести, чтобы вернуть файлы. Такие же уведомления в виде текстовых файлов WannaCry раскидывает по папкам на компьютере — чтобы пользователь точно не пропустил. Надо перевести некую сумму в биткоин-эквиваленте на кошелек злоумышленников — и тогда они расшифруют файлы. Поначалу киберпреступники требовали $300, но потом решили поднять ставки — в последних версиях WannaCry фигурирует цифра в $600.

Также злоумышленники запугивают пользователя, заявляя, что через 3 дня сумма выкупа увеличится, а через 7 дней файлы невозможно будет расшифровать. Мы не рекомендуем платить злоумышленникам выкуп — никаких гарантий того, что они расшифруют ваши данные, получив выкуп, нет. В случае других вымогателей исследователи уже показывали, что иногда данные просто удаляют, возможности расшифровать не остается физически, хотя злоумышленники требуют выкуп как ни в чем не бывало.

Интересно, что исследователю под ником Malwaretech удалось приостановить заражение, зарегистрировав в Интернете домен с длинным и абсолютно бессмысленным названием.

Оказывается, некоторые образцы WannaCry обращались к этому домену и, если не получали положительного ответа, устанавливали шифровальщик и начинали свое черное дело. Если же ответ приходил (то есть домен был зарегистрирован), то зловред сворачивал какую-либо деятельность.

Обнаружив отсылку к этому домену в коде трояна, исследователь зарегистрировал его, таким образом приостановив атаку. За остаток дня к домену пришло несколько десятков тысяч обращений, то есть несколько десятков тысяч компьютеров удалось спасти от заражения.

Есть версия, что эта функциональность была встроена в WannaCry как рубильник — на случай, если что-то пойдет не так. Другая версия, которой придерживается и сам исследователь: что это способ усложнить анализ поведения зловреда. В исследовательских тестовых средах часто специально делается так, что от любых доменов приходили положительные ответы — и в этом случае в тестовой среде троян бы не делал ничего.

К сожалению, в новых версиях трояна злоумышленникам достаточно поменять доменное имя, указанное в "рубильнике", чтобы заражение продолжилось. Так что, вероятно, первый день эпидемии WannaCry не станет последним.

Предлагаем перевести вашу антивирусную защиту на Kaspersky Endpoint Security Расширенный на специальных условиях и получить дополнительный функционал защиты:

Дополнительная информация по телефону

Подпишитесь на рассылку для бухгалтеров: новости, акции, мероприятия и полезная

информация.

Подробнее о наших рассылках

Подписываясь, вы соглашаетесь на обработку персональных данных

Подпишитесь на рассылку для руководителей: новости, акции, мероприятия и

полезная информация.

Подробнее о наших рассылках

Подписываясь, вы соглашаетесь на обработку персональных данных

Этот сайт использует cookie для хранения данных. Продолжая использовать сайт, Вы даете свое согласие на работу с этими файлами.

Принимаю