28.11.2024

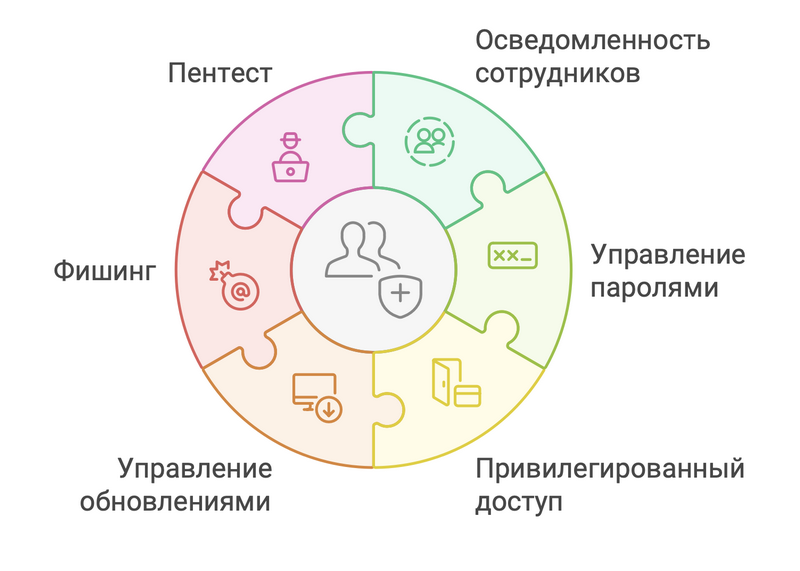

Что делать, когда базовые задачи по антивирусной защите, защите интернет-канала и резервному копированию уже решены? В таких случаях мы предлагаем концепцию «6P» — эффективный подход, который помогает сфокусироваться на шести основных аспектах информационной безопасности: осведомлённость сотрудников, надёжные пароли, ограничение привилегированного доступа, своевременное обновление программного обеспечения, защиту от фишинга и периодические проверки на защищённость инфраструктуры. Рассказываем подробнее о каждом элементе концепции.

Это один из наиболее важных аспектов информационной безопасности. Даже самые дорогие и сложные технологии не защитят компанию, если персонал не осознает угроз и не соблюдает основные правила безопасности. Организациям следует регулярно проводить тренинги и обучающие мероприятия, чтобы повысить осведомлённость пользователей о различных угрозах. Включение тем по фишингу, социальной инженерии и методам защиты информации — это не просто рекомендация, а необходимость. Чем больше примеров из реальной жизни приводим на тренингах, тем больше шансов, что сотрудники действительно будут соблюдать правила. Обучение должно охватывать сценарии реальных угроз: попытки обмана через телефон или email, способы защиты персональных и корпоративных данных.

В дополнение к обучению можно проводить имитационные атаки, чтобы оценить готовность сотрудников к реальным инцидентам. Для таких проверок подойдёт Kaspersky Automated Security Awareness Platform.

Создание сложных паролей — важный шаг, но эффективное управление паролями в компании важнее. Пользователи часто не воспринимают сложные пароли всерьёз и пытаются найти обходные пути. Решение — политика управления паролями. Сильная политика паролей требует от пользователей создания сложных паролей длиной не менее 8 символов, включающих комбинацию заглавных и строчных букв, цифр и специальных символов. Пароли не должны содержать словарных слов, личной информации или использоваться повторно для нескольких учётных записей.

Регулярная смена паролей — важный критерий безопасности, но это увеличивает неудобства для пользователей и повышает вероятность записи пароля. Вместо этого рекомендуем использовать многофакторную аутентификацию и контролировать попытки доступа. Неудачные попытки входа должны быть ограничены для предотвращения атак методом подбора, а учётные записи блокироваться после определённого количества неверных вводов. Хранение паролей в открытом виде должно быть строго запрещено. Для хранения корпоративных паролей можно использовать решения типа Пассворк.

Если нужно максимально снизить неудобства для пользователей и сохранить приемлемую безопасность, можно оставить короткие пароли, но добавить второй фактор авторизации с помощью решения Мультифактор. Второй фактор авторизации также поможет решить проблему записи пароля на бумажке и использование корпоративных паролей в сторонних интернет-сервисах.

Поддерживать политику сильных паролей можно как штатными средствами, так и сторонними решениями для усиления парольных политик. Среди штатных средств можно выделить Microsoft Default Domain Policy, а среди сторонних — Strongpass. Эти решения дают большую гибкость в управлении и контроле над политиками паролей.

Ограничьте количество людей, которые имеют привилегированный доступ, внедрите дополнительный мониторинг, а также разделяйте обязанности или предоставляйте временные привилегии для выполнения конкретных задач. Не используйте админский доступ для внутренних сервисов и не забывайте регулярно проводить ревизию выданных доступов.

Лучшие практики мониторинга привилегированного доступа включают:

Решения для управления привилегированным доступом (PAM) помогают автоматизировать и централизовать процесс мониторинга. Один из вариантов таких решений — Infrascope или Zecurion.

Уязвимости в ПО успешно используют злоумышленники, хотя заплатки на них уже выпущены. Причина — несвоевременное обновление. Важно не просто обновлять ПО, а сделать этот процесс регулярным. Часто системные администраторы просто не успевают проводить обновления из-за высокой загрузки.

Автоматизированное управление обновлениями упрощает процесс от идентификации отсутствующих обновлений до их развёртывания. Автоматизация устраняет уязвимости быстрее — часто в течение 72 часов. Такие решения часто входят в состав антивирусных программ Касперского в редакциях Расширенный и Security Cloud Pro.

Один из наиболее распространённых методов, которые используют злоумышленники для получения доступа к конфиденциальным данным. Для защиты от фишинга следует использовать почтовые антивирусы, антиспам-фильтры и технологии песочницы. Проверить готовность к фишинговым атакам можно с помощью сервиса Trebuchet. Если результаты неудовлетворительные, можно воспользоваться почтовыми песочницами типа FACCT.

После того как все меры безопасности внедрены, важно регулярно проводить пентесты (penetration test), чтобы убедиться в актуальности и эффективности защитных мер и получить рекомендации по их улучшению.

Концепция «6P» может стать отличной отправной точкой для компании, которая начинает развивать информационную безопасность. Каждый аспект концепции значительно повышает уровень защищённости без масштабных инвестиций. Эти меры помогут заложить прочный фундамент для дальнейшего развития стратегии информационной безопасности.

Группа компаний «Форус» оказывает комплексные услуги информационной безопасности. Обеспечим защиту данных от взломов и утечек конфиденциальной информации.

Дополнительная информация по телефону

26.12.2024

Подпишитесь на рассылку для бухгалтеров: новости, акции, мероприятия и полезная

информация.

Подробнее о наших рассылках

Подписываясь, вы соглашаетесь на обработку персональных данных

Подпишитесь на рассылку для руководителей: новости, акции, мероприятия и

полезная информация.

Подробнее о наших рассылках

Подписываясь, вы соглашаетесь на обработку персональных данных

Этот сайт использует cookie для хранения данных. Продолжая использовать сайт, Вы даете свое согласие на работу с этими файлами.

Принимаю